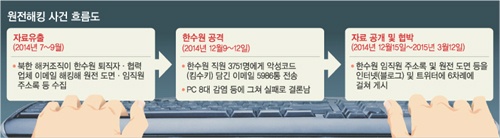

[연합통신넷= 임병용기자] 합수단에 따르면 이들은 지난해 12월15일부터 올해 3월12일까지 모두 6차례에 걸쳐 원전 관련 도면 및 한수원 임직원 주소록 등 모두 94개 파일을 인터넷과 사회관계망서비스(SNS)에 공개했다.

이들은 한수원 협력업체 대표나 퇴직자에게 '피싱' 메일을 보내 비밀번호 등을 알아낸 뒤 각종 자료를 탈취한 것으로 조사됐다. 합수단은 '비밀번호가 유출됐으니 확인바란다'는 미끼성 이메일에 속아 퇴직자 등이 비밀번호를 입력하면, 해커조직이 이를 바탕으로 각종 커뮤니티에 있는 임직원 주소록 등을 수집했다고 설명했다. 다만 한수원 내부망에서 자료들이 직접 유출된 사례는 없는 것으로 파악됐다.

합수단은 또 지난해 12월 9일부터 12일까지 한수원 직원 3571명을 대상으로 대량(5986통)으로 발송된 악성코드(파괴형) 이메일 역시 북한 소행으로 결론 내렸다. 합수단은 이 공격으로 한수원 PC 8대가 감염됐다.

서울중앙지검 최윤수 3차장검사가 17일 오후 서울 서초동 고등검찰청에서 북한의 해커 조직이 한국수력원자력 사이버테러를 자행한 집단으로 판단된다는 중간 수사 결과를 발표하고 있다.범행에 사용된 악성코드와 유출 자료 게시에 도용된 인터넷주소(IP) 등을 근거로 합수단은 북한 해커조직이 범행을 저질렀다고 설명했다. 합수단은 먼저 한수원 이메일 공격에 사용된 악성코드가 북한 해커들이 주로 이용하는 '킴수키(kimsuky)' 계열 악성코드와 구성·동작 방식면에서 매우 유사했다고 설명했다. 또 이들이 북한 해킹조직이 주로 사용하는 중국 선양 IP를 활용해 국내 VPN(가상사설망) 업체를 경유, 각종 자료를 게시한 점도 '북한 배후설'의 근거로 제시됐다.

특히 합수단은 지난해 12월 말 북한 IP 주소 25개와 북한 체신성 산하 통신회사 IP 주소 5개가 협박글 게시에 사용된 국내 VPN 업체에 접속한 사실도 새롭게 확인했다.

합수단의 한 관계자는 "이번 범행은 금전보다는 사회적 혼란 야기가 주목적인 북한 해커조직 소행으로 판단된다"고 말했다. 김승주 고려대 정보보호대학원 교수는 "이번 공격은 타깃을 정해놓고 이뤄진 것인데, 한수원이 그런 부분에 대한 대비가 없었다"면서 "한수원 내부의 발견 안 된 악성코드가 있을 수 있어 이를 청소하는 작업도 필요해 보인다"고 말했다.

2009년 정부기관에 대한 디도스 공격도 그랬고. 2011년 농협 전산망 마비사태 때도 그랬고. 2013년 언론사 홈페이지 해킹 사건 때도 다 마찬가지로 배후 세력은 북한이다, 이렇게 지목을 했거든요. 제가 해커라고 하면 내가 만약에 원전을 해킹했다고 하면 빠져나갈 수 있는 가장 손쉬운 구멍으로 북한쪽 관련되어 있는 IP 주소나 김수키라고 하는 악성코드를 사용하면 되지 않겠느냐, 이렇게 할 수 있다는 거죠. 그동안에 정부가 수사결과를 발표할 때 신뢰를 좀 더 확보했어야 하는데 신뢰를 확보하지 못함으로써 이런 의심을 받게 되지 않았겠느냐, 이런 얘기를 할 수 있다는 거죠. 그러니까 정부가 만약에 지금이라도 북한이 꼼짝 못할 증거를 제시하려면 김숙향이 누구인지, 도대체 북한 해커와 어떤 해커집단과 어떤 관련이 있는 사람인지, 이 부분을 확실하게 국민들한테 밝혀내놔야 하지 않을까, 이런 생각이 듭니다.

홈

사회

홈

사회